La plaga del secuestro informático mediante ‘ransomware’

Otras dos ciudades de Estados Unidos aceptan pagar un rescate tras un ataque que ha dejado inutilizados todos sus sistemas

Otras dos ciudades de Estados Unidos aceptan pagar un rescate tras un ataque que ha dejado inutilizados todos sus sistemas

La mayoría de usuarios utiliza credenciales muy débiles que podrían ser descifradas por un atacante de forma rápida y sencilla

El ‘SIM swapping’ puede vaciar la cuenta corriente de la víctima en pocos minutos

Cada empleado es también un consumidor, uno que puede trabajar desde una casa llena de dispositivos inteligentes no seguros, exponiendo los sistemas y datos corporativos a nuevas amenazas

La agresión contra sistemas militares y de inteligencia se produjo el mismo día en que el presidente abortó un ataque con misiles por su elevado coste humano

La oferta académica dirigida a formar expertos en la lucha contra la piratería informática crece en toda España

El catedrático afectado por el borrado digital del nombre del secretario del consejo de guerra contra Miguel Hernández confía en que la Universidad de Alicante rectifique

El mandatario promete mejorar el nivel de vida de sus conciudadanos en un maratoniano programa de televisión

Los especialistas consideran que la decisión “afecta a la libertad de investigación y cátedra”, además de ser “un disparate y una vergüenza”

El campus, tras la petición de un familiar, elimina de dos artículos digitales el nombre del alférez que participó en el consejo de guerra que condenó a muerte al poeta

A ti ya te pillan mayorcito, pero los más jóvenes tienen todas las papeletas para que los robots sociales se conviertan en una parte más de su existencia, como fuente de compañía y apoyo emocional

Monsieur Cuisine Connect tiene un sistema operativo que no se actualiza desde octubre de 2017

Un estudio alerta de las consecuencias de no prevenir los efectos adversos de las tecnologías

Una investigación explica por primera vez cómo funciona este extendido fraude 'online'

Todo lo que tienes que hacer para moverte por la Red sin dejar un reguero de datos a tu paso. Un adelanto: el eslabón más débil eres tú

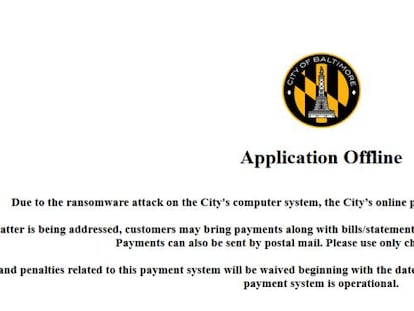

El secuestro del sistema público de la ciudad estadounidense de Baltimore es la última prueba del uso criminal de recursos desarrollados por Gobiernos

El profesor y científico del MIT anima a los ciudadanos a jugar el papel de jueces de las grandes corporaciones y organismos públicos aprovechando el poder de sus datos

El secuestro del sistema público de la ciudad estadounidense obliga a los vecinos a ir a las oficinas municipales a pagar las facturas

Repasamos algunas de las características imprescindibles que debería tener un portátil en materia de ciberseguridad para poder utilizarlo con los menores riesgos posibles

Una medida que está levantando ampollas en un país especialmente sensibilizado con la necesidad de privacidad

La plataforma permite llegar a controlar todo tipo de dispositivos conectados a Internet sin la seguridad adecuada

Pocos conocen las amenazas del ciberespacio mejor que Gil Shwed, fundador de Check Point y referente mundial. Hablamos con él en exclusiva

Gobiernos y agencias de inteligencia consiguen programas maliciosos a través de una serie de empresas privadas, que las desarrollan o las adquieren de otros 'hackers'

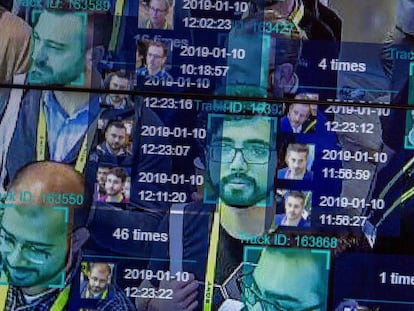

El experto en inteligencia artificial Ramón López de Mántaras apoya la prohibición del uso de sistemas de reconocimiento facial, como ha ocurrido en San Francisco

El agregador de noticias considera posible que el atacante obtuviera copias de bases de datos con el nombre, correo electrónico y contraseña de los usuarios

Si un trabajador puede elegir el mejor momento, lugar y dispositivo para realizar cada tarea, aumenta su motivación. Esta flexibilidad también ayuda a ser más eficiente.

La compañía que gestiona los dominios de la Unión Europea utiliza sistemas de aprendizaje automático y algoritmos heurísticos para prevenir el fraude en la red

Está concebido como si fuera una obra de arte llamada 'La persistencia del caos'. Así, se puede subastar en Nueva York, Estados Unidos, donde está prohibido vender 'malware'

Ciberseguridad y la serie 'Juego de Tronos' son dos mundos más similares de lo que podría parecer. Comparten estrategias de ataque, explotación de cualquier brecha de seguridad, uso de la fuerza bruta para desestabilizar al enemigo, el engaño, la extorsión, etc.

El caso de Verónica, la trabajadora de Iveco que se ha suicidado tras difundirse entre sus compañeros (sin su consentimiento y por WhastApp) un vídeo de índole sexual en el que aparece, pone de relieve el calado de estos delitos.

Varios vídeos que hacen aparecer a la presidenta del Congreso como si tuviera problemas de salud circulan por las redes impulsados por Donald Trump y su equipo

Dejar que tus programas queden obsoletos no sólo te priva de las últimas novedades abre las puertas de tus dispositivos a todo tipo de amenazas

Varios países han denunciado a Google y la industria de la publicidad online por vulneración masiva de la privacidad en el proceso de asignación de anuncios en línea. Te explicamos cómo funciona y qué información comparten

La compañía de ciberseguridad Kaspersky Lab ha descubierto que los ataques informáticos relacionados con la popular serie casi se han cuadruplicado desde su estreno

El autor pide precaución a los progenitores en el uso de estas tecnologías, ya que las empresas utilizan el rastreo para obtener beneficios y hay riesgo de filtración de los datos privados

¿Sabes lo que ocurre cuando compartes tus datos?

Ross Anderson, profesor en Cambridge y uno de los grandes expertos en ciberseguridad del mundo, advierte sobre los peligros del descontrol de los delitos en Internet

La sede tecnológica mundial es la primera ciudad de EEUU que da el paso. La tecnología se mantendrá en el aeropuerto y el puerto, zonas bajo control federal.

La prohibición en San Francisco de la herramienta que usa inteligencia artificial para identificar rostros reabre el debate sobre esta tecnología

Los ordenadores municipales llevan semanas 'hackeados'. Los atacantes exigen un pago de 100.000 dólares para desbloquear la información secuestrada